Plan fédéral de réponse aux cyberincidents

Table des matières

- 1. Préambule

- 2. Introduction

- 3. Gestion des cyberincidents touchant des cybersystèmes non gouvernementaux

- 4. Signalement et échange d'informations

- 5. Communications externes

- 6. Gestion des cyberincidents touchant à la fois des cybersystèmes du GC et des cybersystèmes non gouvernementaux

- Annexe A : Glossaire des acronymes et des abréviation

- Annexe B : Rôles et responsabilités

- Annexe C : Niveaux d'intervention du GC

- Annexe D : Évaluation des répercussions de l'incident

- Annexe E : Gouvernance du PFRC

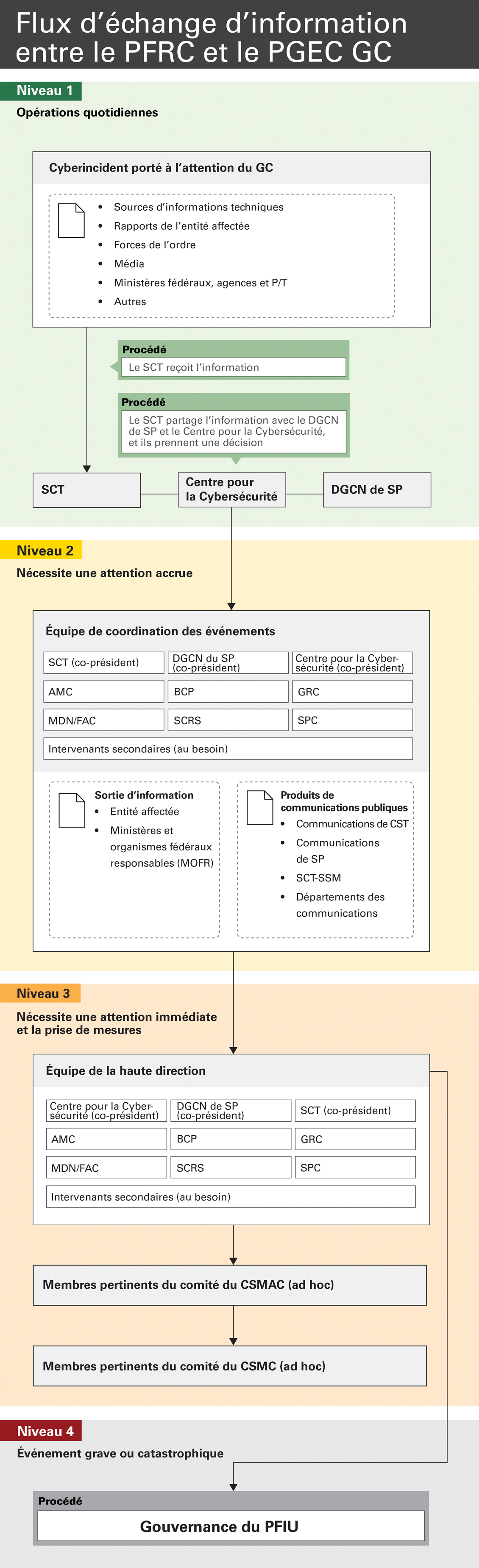

- Annexe F : Flux d'échange d'informations du PFRC

- Annexe G : Flux d'échange d'informations entre le PFRC et le PGEC GC

1. Préambule

1.1 À propos du présent document

Le présent document décrit les protocoles de coordination du gouvernement du Canada (GC) pour répondre aux cyberévénements ou aux cyberincidents qui touchent des systèmes non gouvernementaux. Il présente les intervenants et les mesures nécessaires pour que le GC traite les cyberincidents et les cyberévénements qui touchent des systèmes non gouvernementaux de façon cohérente, coordonnée et rapide. Le plan a pour objectif de promouvoir l'adoption de pratiques exemplaires qui permettront aux décideurs de disposer des informations et de la connaissance de la situation nécessaires pour soutenir les Canadiens lorsque des cyberincidents ou des cyberévénements importants se produisent.

Le plan décrit ci‑dessous sera mis à l'essai, revu et modifié chaque année.

Un glossaire des acronymes et des abréviations se trouve à l'annexe A.

1.2 Date d'entrée en vigueur

Le plan entre en vigueur le 12 mai 2023.

1.3 Pouvoirs

Le plan est préparé dans l'exercice des responsabilités conférées au ministre de la Sécurité publique et de la Protection civile par la Loi sur la gestion des urgences, la Loi sur le ministère de la Sécurité publique et de la Protection civile, au ministre de la Défense nationale par la Loi sur le Centre de la sécurité des télécommunicationsNote de bas de page 1, et conformément avec les objectifs de la Stratégie nationale de cybersécurité.

1.4 Définitions

Remarque : Les définitions sont adaptées de la Politique sur la sécurité du gouvernement et du Plan de gestion des événements de cybersécurité du gouvernement du Canada De plus amples exemples sont fournis afin de clarifier le sens de certains termes aux fins du présent Plan.

- Compromission

-

Une violation des cybersystèmes. Ceci comprend, sans toutefois s'y limiter :

- Toute action ou tout événement qui entraîne la communication intentionnelle ou non d'informations, et qui a un impact négatif sur la confidentialité, l'intégrité ou la disponibilité des informations et des systèmes informatiques.

- Un accès non autorisé à des renseignements ou des biens de nature délicate, ou la communication, la modification, l'utilisation, l'élimination ou la destruction de renseignements ou de biens de nature délicate, qui pourraient occasionner une perte de confidentialité, d'intégrité, de disponibilité ou de valeur.

- Atteinte à la vie privée

- L'accès, la création, la collecte, l'utilisation, la divulgation, la conservation ou l'élimination, de manière inadéquate ou non autorisée, de renseignements personnels.

- Service critique

- Un service critique est un service dont la perturbation porterait un préjudice élevé ou très élevé à la santé, à la sûreté, à la sécurité ou au bien-être économique des Canadiens et des Canadiennes, ou encore au fonctionnement efficace du gouvernement du Canada.

- Cybersystème

- Un système de services, de technologies, de biens ou d'installations numériques interdépendants qui constituent l'infrastructure de réception, de transmission, de traitement ou de stockage de l'information.

- Cybersécurité

- Protection de l'information numérique et préservation de l'intégrité de l'infrastructure servant à héberger et transmettre de l'information numérique. Plus précisément, la cybersécurité comprend l'ensemble des technologies, des processus, des pratiques, des interventions et des mesures d'atténuation conçus pour protéger les réseaux, les ordinateurs, les programmes et les données contre les activités malveillantes, les dommages, les perturbations ou des accès non autorisés, afin d'en assurer la confidentialité, l'intégrité et la disponibilité.

- Cyberévénement

-

Tout événement, acte, omission ou situation, qu'il soit réussis ou non, visant à accéder à une ressource informatique ou à un réseau, ou à le modifier, le détruire, le supprimer ou le rendre inutilisable.

- Exemples de cyberévénement : divulgation d'une nouvelle vulnérabilité; renseignements indiquant qu'un acteur menaçant pourrait planifier une activité malveillante contre un cybersystème; tentatives de violation du périmètre du réseau; courriels suspects ou ciblés avec des pièces jointes ou des liens qui n'ont pas été détectés par les contrôles de sécurité existants; ou activités de réseau suspectes ou non autorisées qui représentent un écart par rapport à l'état de référence.

- Cyberincident

-

Un événement ou un ensemble d'événements, un acte, une omission ou une situation qui a entraîné une compromission.

- Exemples de cyberincidents : Atteintes à la protection de données, compromission de données ou corruption d'information; introduction intentionnelle ou accidentelle de logiciels malveillants dans un réseau; attaques par bourrage d'identifiants; campagnes d'hameçonnage; rançongiciels (tentatives réussies); exploitation d'une vulnérabilité; défaillance d'un contrôle de sécurité; activités de déni de service; ou dégradation ou compromission d'un site Web ou d'une présence en ligne.

Un cyberincident peut entraîner une compromission ou une violation de la vie privée s'il implique la création, la collecte, l'utilisation, la communication, la conservation ou la destruction inappropriée de renseignements personnels.

Dans le présent document, pour faciliter la lecture, le terme « cyberincident» sera utilisé.

- Menace

- Tout événement ou acte potentiel, délibéré ou non intentionnel, ou tout risque naturel susceptible d'entraîner une compromission.

- Cybermenace

- Tout événement ou acte potentiel, délibéré ou fortuit, ou danger naturel qui pourrait entraîner une compromission des biens de TI.Note de bas de page 2

- Vulnérabilité

- Faiblesse dans un système d'information, dans la procédure de sécurité des systèmes, dans les contrôles internes ou dans la mise en œuvre qui pourrait être exploitée ou créée par une source de menace.

2. Introduction

2.1 Contexte

Les cybersystèmes sous‑tendent de plus en plus chaque aspect de notre quotidien. Un cyberincident touchant des biens qui ne sont pas détenus ou exploités par le GC pourrait avoir des conséquences négatives importantes pour les Canadiens, l'économie, la démocratie et la sécurité nationale du Canada. Pour renforcer la posture globale du Canada en matière de cybersécurité, le GC doit être prêt, au besoin, à prendre des mesures rapides et coordonnées lorsque des cyberincidents importants touchent des cybersystèmes non gouvernementaux.

2.2 Objet

Le présent document a pour objet de fournir un cadre pour la gestion par le GC des cyberincidents qui touchent des biens qui ne sont pas détenus ou exploités par le GC et qui sont essentiels à la santé, à la sécurité, à la défense ou au bien-être économique des Canadiens.

Le document sera à la fois complémentaire et distinct des mécanismes d'intervention existants, tels que le Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) et le Plan fédéral d'intervention d'urgence (PFIU)Note de bas de page 3.

2.3 Portée

La portée du plan se limite aux cyberincidents qui nécessitent une intervention intégrée du GC afin de minimiser les répercussions négatives pour les Canadiens.

Il vise à rationaliser l'intervention du GC en cas de cyberincidents touchant des organisations canadiennes qui ne bénéficient pas de services de cybersécurité dans le cadre du PGEC GC ou du PFIU. Ces organisations pourraient être, notamment :

- Les organisations canadiennes qui influent sur les services et les biens essentiels à la santé, à la sécurité, à la défense ou au bien-être économique des Canadiens;

- Les sociétés d'État fédérales;

- Les entités de recherche et développement;

- Le secteur universitaire;

- Les organismes et biens des gouvernements provinciaux, territoriaux ou municipaux.

Dans le cas de cyberincidents touchant à la fois des systèmes du GC et des systèmes non gouvernementaux, le PFRC et le PGEC GC pourraient être activés de concert pour coordonner l'intervention du GC. Ce processus est décrit à la section 6.

2.4 Objectifs

Les objectifs du PFRC sont les suivants :

- améliorer la connaissance de la situation en matière de cyberincidents chez les intervenants;

- éclairer la prise de décisions à tous les échelons du gouvernement fédéral;

- faciliter la coordination et la gestion en temps utile de la réponse du GC aux cyberincidents touchant des systèmes non gouvernementaux;

- contribuer à l'atténuation des conséquences des cyberincidents;

- appuyer les pratiques pangouvernementales d'évaluation des cyberrisques et les efforts de priorisation des mesures correctives;

- protéger la confidentialité, la disponibilité et l'intégrité des programmes et des services, des informations et des opérations concernant les cybersystèmes non gouvernementaux;

- accroître la confiance du public dans la capacité du GC de coordonner les interventions en cas de cyberincidents au Canada.

2.5 Présomptions

Les hypothèses suivantes ont été avancées lors de l'élaboration du plan :

- tous les intervenants du GC exploiteront et soutiendront le PFRC conformément aux mandats qui leur ont été confiés par la loi;

- les entités affecté par des cyberincidents qui entraînent la communication de renseignements personnels acteront conformément aux lois établies régissant la protection des renseignements personnels (ex. Loi sur la protection des renseignements personnels et les documents électroniques ou des équivalents provinciaux ou territoriaux) et aux exigences des politiques (Politique sur la protection de la vie privée);

- Les intervenants du secteur privé s'engageront dans une collaboration avec l'assurance d'une protection prévue par des lois et des protocoles existants en matière de protection des renseignements personnels.

3. Gestion des cyberincidents touchant des cybersystèmes non gouvernementaux

La présente section du plan décrit le processus de gestion des cyberincidents touchant des cybersystèmes non gouvernementaux, identifie les intervenants concernés, définit les niveaux d'intervention et décrit les éléments déclencheurs de la signalisation progressive.

3.1 Intervenants

Les intervenants sont répartis en deux grandes catégories : les principaux intervenants, qui seront toujours mobilisés et joueront un rôle clé dans le processus du PFRC, et les intervenants secondaires, qui peuvent jouer un rôle selon la nature du cyberincident. Les rôles et responsabilités détaillés de chaque intervenant se trouvent à l'annexe B.

Intervenants du PFRC

- Principaux intervenants

- Centre canadien pour la cybersécurité (le Centre pour la cybersécurité), y compris les Communications du Centre de la sécurité des télécommunications (CST)

- Direction générale de la cybersécurité nationale (DGCN) de SP, y compris les Communications de SP

- Gendarmerie royale du Canada (GRC)

- Service canadien du renseignement de sécurité (SCRS)

- Bureau du Conseil privé (BCP) – Sécurité et Renseignement, y compris les Communications stratégiques du BCP (CS BCP)

- Ministère de la Défense nationale/Forces armées canadiennes (MDN/FAC)

- Affaires mondiales Canada (AMC)

- Intervenants secondaires

- Services partagés Canada (SPC)

- Secrétariat du Conseil du Trésor du Canada (SCT)

- Centre des opérations du gouvernement (COG) de SP

- Ministères et organismes fédéraux responsables (MOFR) pour les secteurs des infrastructures essentielles, tels qu'énumérés à l'annexe C

- Autres intervenants du GC, au besoin

3.2 Aperçu du processus

La gestion du PFRC comporte quatre phases. Un graphique résumant ces phases se trouve à l'annexe C.

Phase 1 : Préparation

La phase de préparation comprend des activités générales de préparation pour s'assurer que le GC est prêt à répondre à un large éventail de cyberincidents partout au Canada. Cette phase comprend la mise en place des moyens appropriés pour prendre en charge l'ensemble des exigences en matière de gestion des cyberincidents. L'application de mesures de protection et de prévention par les propriétaires et les exploitants de biens et d'infrastructures reposant sur des cybersystèmes constitue également un élément clé de cette phase.

Durant cette phase :

- La DGCN de SP tiendra à jour le PFRC;

- La DGCN de SP examinera les rapports sur les leçons retenues des événements passés et facilitera l'élaboration de toute politique requise en matière de cybersécurité et la tenue de séances d'échange de renseignements;

- Tous les intervenants assureront la synchronisation du PFRC avec les plans, les procédures et les processus ministériels existants, participeront aux exercices et veilleront à ce que les leçons retenues pertinentes à l'échelle du GC soient mises en œuvre.

- Le Centre pour la cybersécurité, la Direction générale des infrastructures essentielles (DGIE) de SP et d'autres MOFR (voir l'annexe B pour une liste détaillée) qui assurent la liaison avec les propriétaires et les exploitants de cybersystèmes non gouvernementaux poursuivent leurs engagements en vue de rehausser le niveau général de cybersécurité au Canada.

Phase 2 : Notification, détection et évaluation

La phase de notification, de détection et d'évaluation implique la découverte d'un cyberincident. Le GC peut prendre connaissance d'un cyberincident par divers moyens, comme les signalements aux ministères ou organismes du GC, les signalements à la police locale, aux médias, etc. Quelle que soit la façon dont le GC en prend connaissance, les cyberincidents doivent être signalés au Centre pour la cybersécurité du CST dans les plus brefs délais, à l'aide des voies de communication habituelles ou à l'aide du Portail de signalement du Centre canadien pour la cybersécurité.

S'il existe une preuve suffisante démontrant des activités criminelles présumées, en plus du signalement standard au Centre canadien pour la cybersécurité, les entités touchées devraient signaler les cyberincidents directement au Groupe national de coordination contre la cybercriminalité (GNC3) de la GRC, au service de police compétente et au SCRS, au besoin.

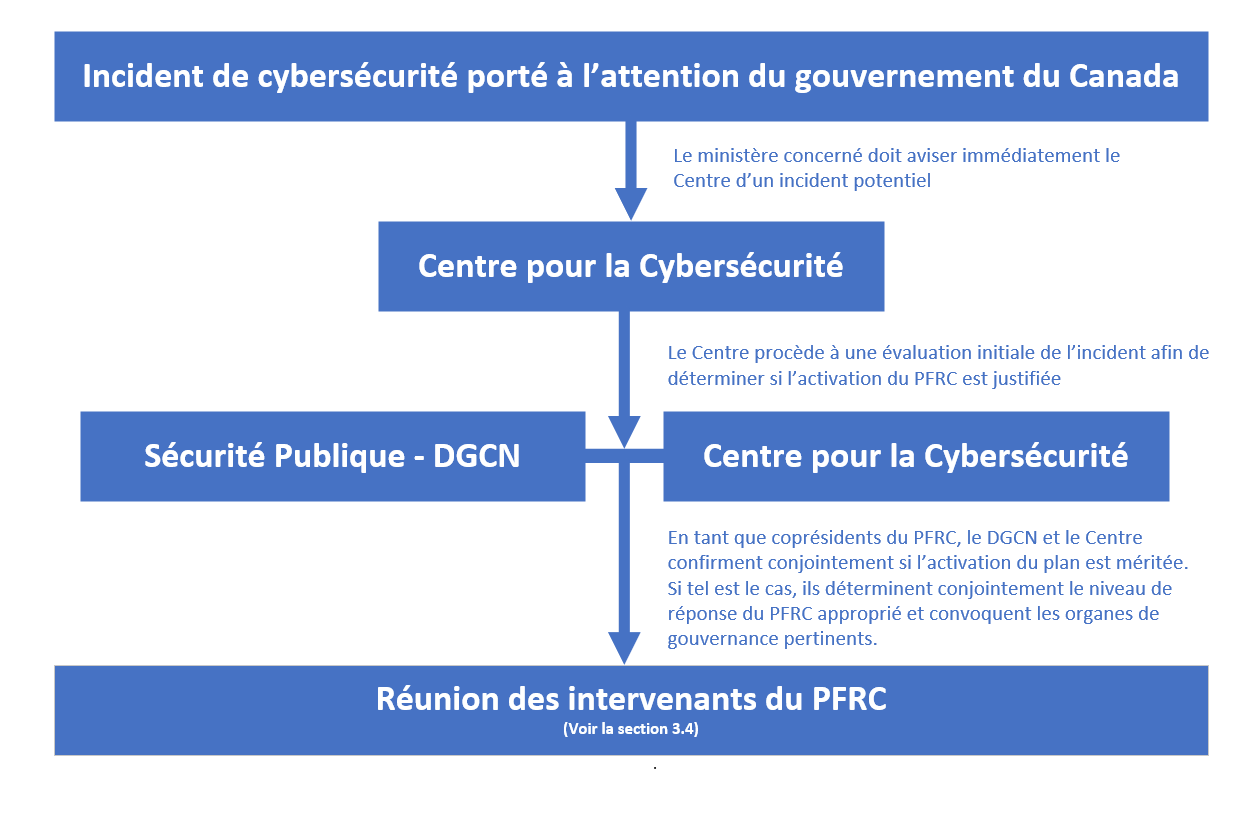

S'il y a lieu, le Centre pour la cybersécurité discutera du cyberincident avec la DGCN de SP pour une éventuelle activation du PFRC et la détermination d'un niveau d'intervention approprié du GC. Ce processus est résumé dans le graphique ci‑dessous :

Description de l'image

La figure 1 représente le processus d'activation du Plan Fédéral de réponse aux Cyberincident (PFRC) et de la détermination du niveau d'intervention approprié du GC.

- Un incident de cybersécurité est porté à l'attention du Gouvernement du Canada.

- Le ministère concerné doit aviser immédiatement le Centre pour la Cybersécurité d'un incident potentiel.

- Le Centre pour la Cybersécurité procède à une évaluation initiale de l'incident afin de déterminer si l'activation du PFRC est justifiée.

- En tant que coprésident du PFRC, le DGCN et le Centre confirment conjointement si l'activation du plan est méritée. Si tel est le cas, ils déterminent conjointement le niveau de réponse du PFRC approprié et convoquent les organes de gouvernance pertinents.

- L'incident est portée à l'attention de l'organe de gouvernance du PFRC. (voir section 3.4)

Durant cette phase :

- En surveillant les sources d'information, un intervenant du PFRC remarque les signes précurseurs d'un cyberincident réel ou potentiel dont on pourrait raisonnablement s'attendre à ce qu'il y ait des effets préjudiciables sur un cybersystème non gouvernemental et en informe immédiatement le Centre pour la cybersécurité;

- Le Centre pour la cybersécurité évaluera les répercussions de l'incident afin de déterminer si l'activation du PFRC est justifiée;

- Considérant les commentaires reçus d'un intervenant à l'étape 1, lorsque l'on estime que l'activation du PFRC est justifiée, le Centre pour la cybersécurité et la DGCN de SP déterminent alors le niveau d'intervention approprié du PFRC (tel que décrit à la section 3.3), en se fondant sur une analyse des renseignements disponibles;

- La DGCN de SP et le Centre pour la cybersécurité, en tant que coprésidents, convoqueront les organes de gouvernance pertinents (comme indiqué à la section 3.4), en fonction du niveau d'intervention;

Le Secrétariat du Conseil du Trésor du Canada (SCT) participera à cette phase, en tant que troisième coprésident, si le cyberincident touche à la fois des systèmes du GC ou des ressources d'information (PGEC GC) et des systèmes non gouvernementaux (PFRC) [comme indiqué à la section 6.1].

Phase 3 : Atténuation, soutien et enquête

La phase d'atténuation, de soutien et d'enquête consiste en des actions de coordination qui sont nécessaires pour minimiser l'impact sur les Canadiens, faciliter la circulation de l'information pour les décideurs de haut niveau (comme indiqué dans la section 3.3) et soutenir la reprise des activités normales. Les intervenants énumérés à la section 3.1 joueront un rôle essentiel dans le partage d'informations et la coordination des actions. Des enquêtes criminelles et de sécurité nationale simultanées, menées respectivement par la GRC et le SCRS, peuvent être nécessaires en cas de cybercrime ou de menace à la sécurité nationale. Le degré de participation du GC variera en fonction du niveau d'intervention du GC établi.

Durant cette phase :

- Le Centre pour la cybersécurité, en tant qu'autorité technique et opérationnelle du Canada en matière de cybersécurité, coordonnera les activités opérationnelles interministérielles. Il s'agit notamment de fournir des conseils et des orientations, y compris une assistance technique aux intervenants du GC et autres, selon les besoins, ainsi que d'assurer le suivi et le compte rendu de ces mesures;

- La DGCN de SP et le Centre pour la cybersécurité veilleront à ce que les informations pertinentes soient communiquées aux organes de gouvernance du PFRC (comme indiqué à la section 3.4) et, le cas échéant, à d'autres intervenants du GC pour maintenir la connaissance de la situation et soutenir les décideurs;

- Les Communications de SP assureront la coordination de l'approche du GC en matière de communications (tel que décrit dans la section 5);

- Le Centre des opérations du gouvernement (COG) de SP, pour les événements de niveau 4, assurera la coordination stratégique, telle que décrite dans le PFIU (comme indiqué à la section 3.3).

Phase 4 : Activités après l'incident

La dernière phase, les activités après l'incident, est essentielle pour l'amélioration continue du processus global et, à ce titre, elle alimente la phase de préparation pour compléter le cycle de vie de la gestion des cyberincidents. Cette phase consiste à effectuer une analyse après l'incident, la préparation et l'examen des leçons retenues, et la mise en œuvre de changements aux processus ou aux procédures afin d'améliorer continuellement la réponse du GC aux cyberincidents.

Durant cette phase :

- Le Centre pour la cybersécurité, lorsqu'il est mobilisé par les entités touchées, rassemblera toutes les conclusions et produira un rapport après l'incident comprenant une chronologie des événements, ainsi que toute mesure recommandée pour les intervenants du GC;

- La DGCN de SP produira un rapport stratégique sur les leçons retenues pour les événements de niveau 2, 3 et 4, y compris un plan d'action pour la mise en œuvre et le traitement de toute recommandation ou conclusion connexe. Ces leçons retenues seront basées sur les rapports après l'incident élaborés par le Centre pour la cybersécurité;

- Le COG de SP produira un rapport complémentaire sur les leçons retenues et un plan d'action pour l'implémentation de ces leçons retenues au nom du CG et surveillera la mise en œuvre des recommandations pour les événements de niveau 4 seulement, comme indiqué dans le PFIU;

- Tous les autres intervenants du PFRC soutiendront l'élaboration du rapport et aideront à la mise en œuvre des mesures connexes dans leurs domaines de responsabilité particuliers.

Les rapports seront remis aux principaux intervenants (comme indiqué à la section 3.2), aux intervenants secondaires, le cas échéant, ainsi qu'à tout organe de gouvernance supplémentaire ayant participé à la gestion du cyberincident.

À moins que des limitations soient créées par des ententes de non‑divulgation conclues entre les organisations du GC et les entités concernées, la communication et le signalement parmi tous les intervenants auront lieu à partir du moment où un cyberincident est détecté jusqu'à la conclusion des activités après l'incident, des rapports et des communications sont établis entre tous les intervenants. Il est essentiel d'intégrer ces activités permanentes dans le cycle de vie de la gestion des cyberincidents afin de garantir que les conseils en matière d'atténuation et les mises à jour de l'état d'avancement soient diffusés en temps réel, de permettre une connaissance de la situation et de soutenir une prise de décision éclairée.

3.3 Niveaux d'intervention du GC

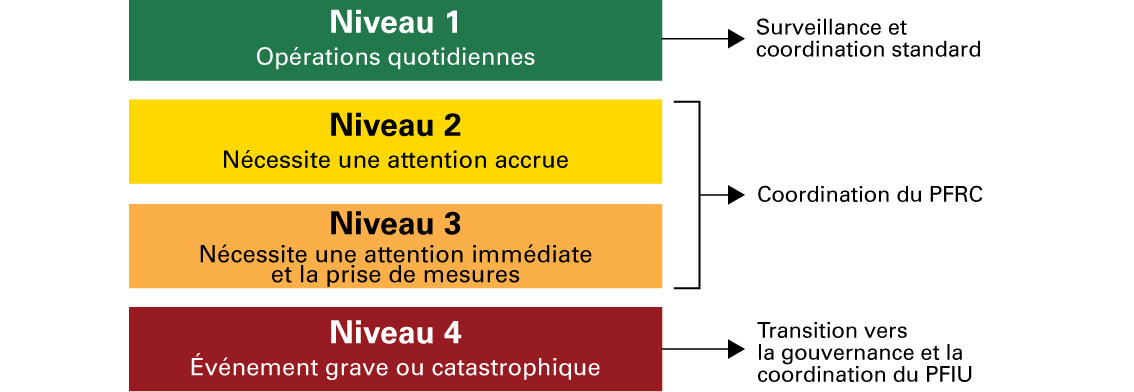

Il y a quatre niveaux d'intervention qui régissent le processus du PFRC, comme indiqué à l'annexe D.

Ces niveaux déterminent le niveau de coordination requis pour un cyberincident donné, ainsi que la participation des intervenants et les exigences en matière de rapports.

Le niveau 1 représente les activités quotidiennes. En raison de la nature dynamique de l'environnement des cybermenaces et de la divulgation constante de nouvelles vulnérabilités en matière de cybersécurité, le GC se situe généralement au niveau 1. À l'échelle du GC, aucune coordination supplémentaire n'est requise entre les principaux intervenants ou les intervenants secondaires, sinon l'échange habituel de renseignements entre eux pour se mettre au fait de la situation.

Le niveau 2 indique qu'une attention accrue est requise et est établi par codécision au niveau des directeurs (Centre pour la cybersécurité, DGCN de SP). Ce niveau entraîne la mobilisation de l'équipe de coordination des événements (ECE), comme indiqué à la section 3.4, pour tous les événements confirmés et implique qu'une certaine coordination limitée à l'échelle du GC est nécessaire pour communiquer l'information, le cas échéant, et informer les décideurs. À ce niveau, les principaux intervenants et, au besoin, les intervenants secondaires du PFRC au niveau opérationnel et des directeurs se réuniront officiellement en personne ou virtuellement. L'entité touchée peut être invitée à participer au processus d'intervention du PFRC. L'ECE sera coprésidée au niveau des directeurs par le Centre pour la cybersécurité et la DGCN de SP. La fréquence des réunions de l'ECE sera déterminée par les coprésidents, en consultation avec les intervenants participants. Les membres de l'ECE s'assureront que la connaissance de la situation est maintenue en informant leur chaîne de gestion respective. Un solide plan de communication publique peut être nécessaire pour les cyberincidents de ce niveau. Les Communications de SP dirigeront, en étroite collaboration avec les Communications du CST et les Communications du BCP, l'approche du GC en matière de communications (voir la section 5 et l'annexe C pour plus de détails).

Le niveau 3 indique qu'une attention immédiate et la prise de mesures sont requises au niveau du GC, et est établi par une décision au niveau des directeurs généraux (Centre pour la cybersécurité, DGCN de SP). Les membres de l'ECE continuent de se rencontrer, et le niveau 3 entraîne la mobilisation de l'équipe de la haute direction (EHD), comme indiqué à la section 3.4, pour tous les événements confirmés. La portée de l'EHD est évolutive, mais, à la base, elle est constituée de la communauté des DG des cyberopérationsNote de bas de page 4, avec une représentation supplémentaire des intervenants secondaires, au besoin. En plus des réunions au niveau des DG, des réunions spéciales avec les membres pertinents du Comité des sous‑ministres adjoints sur la cybersécurité ou du Comité des sous‑ministres sur la cybersécurité (CSMAC/CSMC) peuvent avoir lieu. À ce niveau, l'information sera coordonnée et communiquée entre les comités de l'ECE et de l'EHD afin d'informer et d'appuyer les décideurs. Un plan de communication publique rigoureux sera nécessaire pour la plupart des cyberincidents de ce niveau. Les Communications de SP dirigeront, en étroite collaboration avec les Communications du CST, l'approche du GC en matière de communications (voir la section 5 et l'annexe C pour plus de détails).

Le niveau 4 est réservé aux événements graves ou catastrophiques qui touchent des cybersystèmes non gouvernementaux. Les cyberincidents qui atteignent ce niveau passeront à la structure de gouvernance du PFIU et seront coordonnés par le COG de SP afin d'assurer l'harmonisation des efforts d'intervention fédéraux. Les réunions de l'ECE et de l'EHD se poursuivront et se concentreront sur la coordination opérationnelle tout en alimentant l'intervention au niveau du PFIU avec les résultats opérationnels nécessaires.

Détermination des niveaux d'intervention du PFRC

Les niveaux d'intervention du PFRC sont déterminés à partir de l'analyse de deux facteurs : l'évaluation des répercussions (comme indiqué dans l'appendice E) et l'étendue du cyberincident en question.

Les évaluations des incidences sont initialement réalisées par le Centre pour la cybersécurité à l'aide de la matrice d'évaluation des répercussions de l'événement présentée à l'annexe E du présent document. Le Centre canadien pour la cybersécurité pourrait se mobiliser auprès de l'organisation touchée pour orienter les évaluations des incidences. Ce processus, applicable à tous les cyberincidents entrant dans le champ d'application du plan, s'appuie sur un test de préjudice normalisé qui a pour but d'évaluer le degré de préjudice subi ou que l'on pourrait raisonnablement s'attendre à subir à la suite d'une compromission. L'évaluation prend en compte la gravité et la portée de l'événement. Une fois que le degré de préjudice a été évalué, on y applique un modificateur pour tenir compte de la probabilité de concrétisation du préjudice lorsqu'aucun cyberincident ne s'est encore produit (ex. les cybermenaces latentes et les vulnérabilités non exploitées).

Lorsqu'elles sont disponibles, les évaluations de l'incidence des parties touchées sont également utilisées par les présidents de l'ECE pour évaluer l'urgence et établir le niveau d'intervention du PFRC approprié.

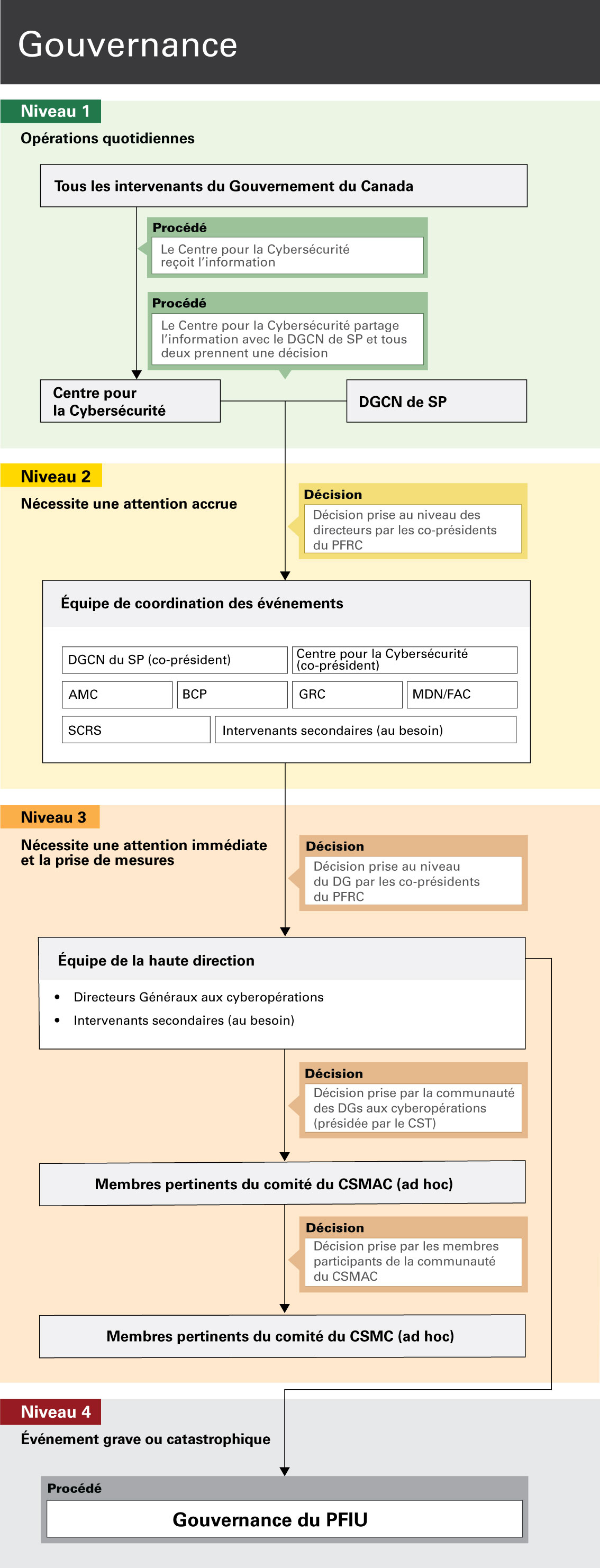

3.4 Gouvernance

Durant un cyberincident, les organes de gouvernance appropriés se concentreront à la fois sur la coordination et l'échange de renseignements afin de prévenir et de détecter des cyberincidents, d'y répondre et d'assurer la reprise des activités de manière cohérente. Un diagramme décrivant le flux d'échange de renseignements se trouve à l'annexe H.

Modèle de passage à un niveau supérieur

La structure de gouvernance, telle que décrite à l'annexe F, identifie les intervenants du GC impliqués dans la décision de procéder au passage à un niveau supérieur ou à un niveau inférieur d'un cyberincident.

Étant donné la brièveté des délais dans lesquels les cyberincidents peuvent causer des dommages importants, il est essentiel de réunir rapidement les organes de gouvernance pertinents. Par exemple, si un événement est évalué dès le départ au niveau 3, la gouvernance se réunira immédiatement au niveau de l'EHD, l'ECE étant mise en place simultanément pour soutenir la coordination et le flux d'informations directement vers l'EHD, qui transmettra ensuite ces informations aux hauts responsables concernés.

Notes supplémentaires concernant le modèle de passage à un niveau supérieur :

- Pour tous les événements :

- Les intervenants du niveau 1 du modèle sont mobilisés (ou demeurent actifs, s'ils participent déjà) lorsque les niveaux supérieurs sont mobilisés durant un événement.

- Pour les événements de niveau 2 :

- Les coprésidents de l'ECE recommanderont si un cyberincident de niveau 2 doit être déclaré, sur la base des évaluations de l'incidence et de la matrice d'évaluation des répercussions de l'événement (voir l'annexe E);

- Les coprésidents de l'ECE décideront s'il convient de convoquer des réunions de l'ECE en personne ou virtuellement pour établir un événement de niveau 2, assurer la coordination et échanger des informations. Les informations que communiquent les membres de l'ECE peuvent influencer la décision de procéder au passage à un niveau supérieur ou inférieur d'un événement. Chaque ministère ou organisme est responsable de la désignation des responsables.

- Pour les événements de niveau 3 :

- Les coprésidents de l'ECE recommanderont si un cyberincident de niveau 3 doit être déclaré, sur la base des évaluations de l'incidence et de la matrice d'évaluation des répercussions de l'événement (voir l'annexe E);

- L'activation de l'EHD signifie que les intervenants impliqués dans l'ECE et l'EHD se réunissent formellement en personne ou virtuellement pour établir un événement de niveau 3, assurer la coordination et échanger des informations. Les informations que communiquent les membres de l'ECE et de l'EHD peuvent influencer la décision de procéder au passage à un niveau supérieur ou inférieur d'un événement.

- Pour les événements de niveau 4 :

- La décision de procéder au passage à un niveau supérieur et de coordonner l'intervention du PFIU sera prise par le COG de SP, en consultation avec l'EHD;

- Les coprésidents de l'ECE et le Directeur Général des Opérations du Centre pour la cybersécurité veilleront à ce que l'expertise en la matière soit mise à la disposition des équipes chargées des événements du PFIU;

- Les réunions de l'ECE et de l'EHD se poursuivront parallèlement à la gouvernance du PFIU;

- Les mécanismes en place d'échange de renseignements seront utilisés pour maintenir la connaissance de la situation;

- Les composantes de l'EHD peuvent être intégrées dans le Comité des DG sur la gestion des urgences du PFIU (CDGGU).

Passage à un niveau inférieur

Plusieurs facteurs de passage à un niveau inférieur devront être pris en compte, notamment le fait qu'un cyberincident soit jugé moins grave qu'initialement prévu, ou que la menace soit réduite ou la vulnérabilité atténuée.

La décision de passer à un niveau inférieur est prise par les coprésidents de l'ECE pour le niveau 2, en consultation avec les intervenants de l'ECE. Pour les événements de niveau 3, la décision de passer à un niveau inférieur est prise sur recommandation des coprésidents de l'ECE et sur instruction de l'EHD. Toutefois, la décision de passage à un niveau inférieur des cyberincidents de niveau 4 sera prise en consultation avec le COG de SP.

Selon la nature de l'événement, la matrice d'évaluation des répercussions de l'événement présentée à l'annexe E pourrait être revue afin d'évaluer avec précision le niveau d'intervention requis. Pour les cybermenaces et les vulnérabilités, le passage à un niveau inférieur sera déclenché sur la base d'une diminution de l'exposition au préjudice (ex. faible probabilité d'occurrence, diminution de l'exploitabilité ou de l'exposition des systèmes vulnérables, efficacité accrue des contrôles de sécurité). Pour les cyberincidents confirmés, le passage à un niveau inférieur sera déclenché sur la base d'une diminution de la gravité ou de la portée du préjudice.

4. Signalement et échange d'informations

Les intervenants et les décideurs du GC doivent être informés du cyberincident et le comprendre d'un point de vue global afin d'éclairer la prise de décision.

4.1 Signalement des événements au GC

Il est fortement recommandé et attendu que tous les cyberincidents dont les intervenants du GC ont connaissance, en particulier ceux qui pourraient avoir un impact négatif sur l'intérêt national, soient signalés au Centre pour la cybersécurité. Par l'intermédiaire du Centre pour la cybersécurité, le GC est en mesure d'offrir des conseils et des orientations, y compris une assistance technique aux entités touchées, en matière de détection, d'évaluation, d'atténuation et de récupération. Cependant, conformément à la Loi sur le CST, le Centre pour la cybersécurité peut ne pas être en mesure de répondre de la même manière pour les entités qui sont couvertes par le PFRC, mais qui n'ont pas été désignées comme un système d'importance par le ministre de la défense nationale. Cette désignation affectera les options de réponse qui seront disponibles pour le Centre pour la cybersécurité.

En cas d'un cyberincident, en plus de le signaler au Centre pour la cybersécurité, les organisations non gouvernementales sont, et devraient être, encouragées à le signaler directement à la GRC, au SCRS ou au service de police locale. La GRC ou le service de police locale collaborera avec les entités concernées pour entamer le processus d'enquête criminelle et fera appel aux ressources policières provinciales ou nationales, si l'on soupçonne un cybercrime. Même si toutes les plaintes ne débouchent pas sur une enquête active, les données contribueront aux efforts pour perturber les activités criminelles et démanteler les infrastructures cybercriminelles. Les atteintes substantielles à la vie privée doivent être signalées au Commissariat à la protection de la vie privée du Canada ou au commissaire à la protection de la vie privée de la province ou du territoire, selon la législation sur la vie privée qui s'applique à l'organisation.

4.2 Exemples de signalement

Vous trouverez ci‑dessous une liste (non exhaustive) de cas qui vous aideront à déterminer le type d'événement qui pourrait activer le PFRC :

- les violations de données ou la compromission ou la corruption d'informations qui affectent ou pourraient affecter la vie privée des Canadiens;

- un logiciel malveillant sur un réseau qui a le potentiel de causer une perturbation d'un service vital pour les Canadiens;

- les activités de déni de service qui ont le potentiel de causer une perturbation d'un service vital pour les Canadiens;

- les tentatives de logiciel rançonneur qui ont le potentiel de causer une perturbation d'un service aux Canadiens;

- un événement important qui peut toucher de multiples ministères, lorsque la sécurité et la sûreté des employés du gouvernement du Canda (GC) pourraient être en jeu (ex. point de défaillance unique des cybersystèmes n'appartenant pas au GC qui pourrait toucher la prestation de services fiables du GC aux Canadiens ou causer une disruption des services essentiels).

Il convient de rappeler aux intervenants non gouvernementaux qu'en cas de doute, il est préférable de sursignaler que de sous‑signaler.

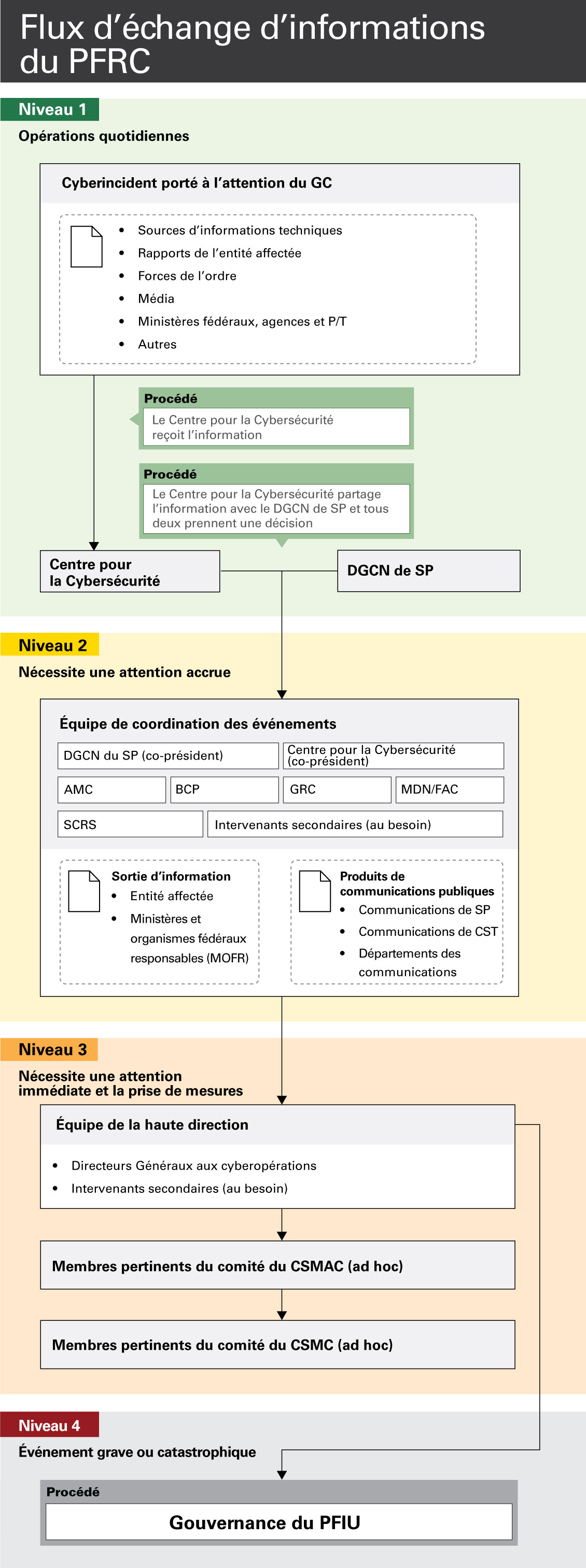

4.3 Échange d'informations au sein du GC

À l'échelle du gouvernement, les rapports seront traités comme suit :

- Le Centre pour la cybersécurité, conformément aux procédures existantes, coordonnera la diffusion de messages à la communauté opérationnelle (sécurité des TI) et diffusera des produits d'information technique (ex. bulletins sur les cyberincidents, avis, alertes), y compris des rapports de situation et d'état d'avancement de l'intervention du PFRC aux intervenants concernés durant tout le processus du PFRC (tous les événements).

- Les coprésidents de l'ECE (DGCN de SP et Centre pour la cybersécurité) veilleront à ce que des mises à jour communes et régulières soient fournies aux comités de l'EHD durant les événements de niveau 3 et 4;

- Comme décrit dans le PFIU, le COG de SP diffusera des mises à jour de la gouvernance du PFIU et des documents dressant l'état de la situation ainsi que les notes de breffage, selon les besoins, durant toute la gestion des cyberincidents affectant des cybersystèmes non gouvernementaux pour les événements de niveau 4.

Un graphique du flux d'échange d'informations se trouve à l'annexe G. Notez que l'échange d'informations au niveau de l'ECE guidera l'échange d'informations au niveau de l'EHD.

Dans les cas où les entités travaillent volontairement en collaboration avec le GC, les informations échangées avec le GC peuvent être de nature délicate pour le fonctionnement et la réputation de l'entité. Le Centre canadien pour la cybersécurité obtiendra le consentement de l'entité touchée avant d'échanger de l'information protégée avec d'autres ministères du GC. À ce titre, tous les intervenants du GC feront preuve de la diligence requise dans le traitement des informations de nature potentiellement délicates de tiers. La transmission de ces informations au sein du GC se fera par défaut, au minimum, au moyen d'une technologie de communication chiffrée. Des moyens de communication plus sécurisés sont disponibles si nécessaire.

Dans les cas où les ministères ou organismes du GC concluent des ententes de non‑divulgation avec les entités touchées couvertes par le PFRC, ces ententes devront permettre les échanges d'informations nécessaires entre les ministères et organismes du GC chargés de réaliser les responsabilités essentielles précisées dans le PFRC.

5. Communications externes

Lors d'un cyberincident pris en charge par le PFRC, les Communications de SP sont désignées comme responsables de la coordination de l'approche du GC en matière de communications. Les Communications de SP, en partenariat étroit avec les Communications du CST et les CS du BCP, coordonneront l'élaboration de produits de communication avec les équipes de communication appropriées, y compris avec le MOFR représentant le secteur touché.

Les Communications de SP répondront ou coordonneront la réponse aux demandes des médias concernant la posture ou la réponse globale du GC, tandis que les Communications du CST conserveront leur rôle principal de parler des questions techniques et des conseils et orientations en matière de cybersécurité.

Pour faciliter la coordination au sein de la communauté des communications, les Communications de SP organiseront régulièrement des réunions avec les intervenants lors des incidents de niveau 2, 3 et 4.

- Les Communications de SP, en étroite collaboration avec les Communications du CST, agiront en tant que responsable de la communication pour ce qui suit :

- les demandes des médias;

- l'élaboration d'une stratégie de communication ou d'un protocole pour les relations avec les médias. De plus amples détails figurent à l'annexe C.

- Les MOFR élaboreront leurs propres produits de communication avec les intervenants, les clients et le public. Ils le feront en consultant les Communications de SP, les Communications du CST et les CS du BCP.

- AMC, le cas échéant, assurera la coordination et communiquera avec les partenaires internationaux et les organisations multilatérales, d'État à État, pour les questions relatives aux cybercrimes et aux cyberincidents qui se produisent au CanadaNote de bas de page 5.

6. Gestion des cyberincidents touchant à la fois des cybersystèmes du GC et des cybersystèmes non gouvernementaux

La présente section du plan décrit le processus de gestion des cyberincidents qui touchent à la fois des cybersystèmes du GC et des cybersystèmes non gouvernementaux. Plus précisément, elle se penchera sur les domaines où le processus de gestion diffère de l'aperçu du processus fourni à la section 3.1, de la gouvernance décrite à la section 3.4, du processus d'échange d'informations au sein du GC décrit à la section 4.3 et du processus de communication externe décrit à la section 5. Les autres sections du présent document restent pertinentes en cas d'activation simultanée du PFRC et du PGEC GC, ce qui se mesure par un effet clair et concret sur les systèmes du GC et les systèmes non gouvernementaux. S'il y a un conflit manifeste entre le PFRC et le PGEC GC, le PGEC GC prévaut.

6.1 Aperçu du processus

Comme dans le processus de gestion du PFRC, les cyberincidents qui touchent à la fois des cybersystèmes du GC et des cybersystèmes non gouvernementaux comportent quatre phases. Un graphique résumant ces phases se trouve à l'annexe B.

Phase 1 : Préparation

La phase de préparation comprend des activités générales de préparation pour s'assurer que le GC est prêt à répondre à un large éventail de cyberincidents partout au Canada. Cette phase reste celle décrite à la section 3.1.

Phase 2 : Notification, détection et évaluation

La phase de notification, de détection et d'évaluation implique la découverte d'un cyberincident. Les cyberincidents qui touchent à la fois des cybersystèmes du GC et des cybersystèmes non gouvernementaux seront portés à l'attention du Centre pour la cybersécurité. Le Centre pour la cybersécurité convoquerait alors une réunion avec la DGCN de SP et le SCT pour discuter de l'activation éventuelle du PFRC et du PGEC GC et déterminer le niveau d'intervention approprié.

Durant cette phase :

- Les intervenants du PFRC surveilleront leurs sources d'information respectives pour détecter les précurseurs de cyberincidents émergents, ou les indicateurs de cyberincidents confirmés, et aviseront immédiatement le Centre pour la cybersécurité de tout cyberincident susceptible de toucher des cybersystèmes du GC et des cybersystèmes non gouvernementaux, ou d'avoir des effets préjudiciables sur ceux‑ci;

- Le Centre pour la cybersécurité, la DGCN de SP et le SCT détermineront ensuite le niveau d'intervention approprié du PFRC et du PGEC GC (tel qu'indiqué à la section 3.3 et à l'annexe E du présent document), en se fondant sur une analyse de l'information disponible;

- Le Centre pour la cybersécurité, la DGCN de SP et le SCT, en tant que coprésidents tripartites, convoqueront une réunion avec les organes de gouvernance appropriés (comme indiqué à la section 6.2) et fourniront une évaluation initiale et continue de la situation aux organes de gouvernance pertinents, conformément au niveau d'intervention. Selon la nature du cyberincident et le cybersystème le plus touché, le SCT ou la DGCN de SP peuvent jouer un rôle plus important que l'autre. Par exemple, si le cyberincident touche principalement des cybersystèmes n'appartenant pas au GC, la DGCN de SP assumera davantage le leadership en partenariat avec le Centre pour la cybersécurité. Si le cyberincident touche principalement des cybersystèmes du GC, le SCT assumera davantage le leadership en partenariat avec le Centre pour la cybersécurité.

Phase 3 : Atténuation, soutien et enquête

La phase d'atténuation, de soutien et d'enquête nécessitera un degré variable de participation du GC, en fonction du niveau d'intervention du PFRC et du PGEC GC établi.

Durant cette phase :

- Le Centre pour la cybersécurité, la DGCN de SP et le SCT veilleront à ce que les informations pertinentes soient communiquées aux organes de gouvernance (comme indiqué à la section 6.2) et aux intervenants du GC afin de maintenir la connaissance de la situation et de soutenir les décideurs;

- Le SCT, conformément aux procédures existantes, coordonnera les messages envoyés au dirigeant principal de l'information (DPI), au dirigeant principal de la sécurité (DPS) et à l'agent désigné pour la cybersécurité (ADCS), en plus de diffuser des mises à jour sur les systèmes touchés, au besoin, pendant tous les cyberincidents touchant les cybersystèmes du GC et non gouvernementaux;

- Le Centre pour la cybersécurité, en tant qu'autorité technique et opérationnelle du Canada en matière de cybersécurité, assurera la coordination opérationnelle. Cela implique notamment de fournir des conseils et des orientations, y compris une assistance technique, aux intervenants du GC et autres, selon les besoins, sur les mesures à prendre pour atténuer ou maîtriser l'impact sur les systèmes, ainsi que d'assurer le suivi et le compte rendu de ces mesures;

- Le COG de SP, pour les événements de niveau 4, assurera la coordination stratégique, comme décrit dans le PFIU;

- La GRC dirigera la coordination des enquêtes des autorités policières, le cas échéant.

Phase 4 : Activités après l'incident

La phase des activités après l'incident est essentielle pour l'amélioration continue du processus global de gestion des cyberincidents du GC pour les situations qui touchent à la fois des cybersystèmes du GC et des cybersystèmes non gouvernementaux et, à ce titre, elle alimente la phase de préparation pour compléter le cycle de vie. Cette phase consiste à effectuer une analyse après l'incident, la préparation et l'examen des leçons retenues, et la recommandation de changements aux processus ou aux procédures afin d'améliorer continuellement la réponse du GC aux cyberincidents.

Durant cette phase :

- Le Centre pour la cybersécurité rassemblera toutes les conclusions et produira un rapport après l'incident comprenant une chronologie des événements, ainsi que toute mesure recommandée pour les intervenants du GC;

- La DGCN de SP et le SCT produiront un rapport stratégique sur les leçons retenues, y compris un plan d'action pour la mise en œuvre et le traitement de toute recommandation ou conclusion connexe. Le responsable de ce rapport et du plan d'action qui l'accompagne dépendra du cybersystème qui a été le plus touché. Par exemple, si le cyberincident a touché principalement des cybersystèmes n'appartenant pas au GC, la DGCN de SP sera responsable. Si le cyberincident a touché principalement les cybersystèmes du GC, le SCT sera responsable;

- Le COG de SP produira un rapport sur les leçons retenues et un plan d'action au nom du GC et surveillera la mise en œuvre des recommandations pour les incidents de niveau 4 seulement, comme indiqué à la section 3.3;

- Tous les autres intervenants du PFRC soutiendront l'élaboration de ces rapports et aideront à la mise en œuvre des mesures connexes dans leurs domaines de responsabilité particuliers.

6.2 Gouvernance

Lorsque le PFRC et le PGEC GC sont activés simultanément, la structure de gouvernance décrite dans la présente section s'appuiera sur des organes de gouvernance qui géreront la coordination et l'échange d'informations concernant le cyberincident : l'ECE (événements de niveau 2 et plus); les comités de l'EHD (événements de niveau 3 et 4); et la structure de gouvernance du PFIU (événements de niveau 4). Un diagramme décrivant le flux d'échange d'informations se trouve à l'annexe H.

Équipe de coordination des événements

Comme pour les ECE qui sont mises en place lors de l'activation du PFRC ou du PGEC GC, l'ECE lors d'un événement pris en charge par le PFRC et le PGEC GC est un groupe d'intervenants de niveau opérationnel et des directeurs qui est activé lors d'événements de niveau 2 et plus. Toutefois, dans le cas d'une activation simultanée du PFRC et du PGEC GC, l'ECE devient un comité tripartite coprésidé au niveau des directeurs par la DGCN de SP, le SCT et le Centre pour la cybersécurité.

L'ECE est composée de représentants des principaux intervenants, avec des représentants supplémentaires de SPC et, au besoin, de représentants des intervenants secondaires, comme indiqué dans la section 3.2. Le MOFR qui représente le secteur touché peut également être invité à participer à l'ECE (voir la liste à l'annexe C). Au niveau 2, les membres de l'ECE se réuniront officiellement en personne ou virtuellement pour assurer la coordination et échanger des informations sur le cyberincident en question. Pour les événements de niveau 2 et 3, l'ECE s'assurera que la connaissance de la situation est maintenue parmi les membres de l'EHD et pourra recevoir une orientation stratégique de l'EHD au besoin.

Durant les cyberincidents de niveau 4, l'ECE continue de se réunir et les coprésidents veillent à ce que des experts en la matière soient à la disposition du COG de SP pour donner des conseils et veiller à ce que la connaissance de la situation soit maintenue.

Équipe de la haute direction

Contrairement aux trois comités de l'EHD distincts qui peuvent être activés lors d'un événement pris en charge par le PFRC, l'EHD lors d'un événement pris en charge par le PFRC et le PGEC GC est un groupe d'intervenants au niveau des directeurs et des DG qui est activé lors d'événements de niveau 3 ou plus. En cas d'activation simultanée du PFRC et du PGEC GC, l'EHD devient un comité tripartite présidé au niveau des DG par le Centre pour la cybersécurité, le SCT et la DGCN de SP. Les coprésidents de l'EHD peuvent recommander l'invocation de comités spéciaux au niveau des SMA et des SM, selon la nature du cyberincident en question. Ces comités spéciaux au niveau des SMA et des SM fourniraient des directives et de l'orientation à l'EHD. Comme dans le cas de l'ECE, la DGCN de SP ou le SCT peut jouer un rôle plus important que l'autre selon les systèmes informatiques les plus touchés.

L'EHD est composée de représentants des principaux intervenants, de représentants supplémentaires de SPC et, au besoin, de représentants des intervenants secondaires, comme indiqué dans la section 3.2. Le MOFR qui représente le secteur concerné peut également être invité à participer à l'EHD. Cependant, toute décision finale concernant la participation sera déterminée par les présidents, qui pourront limiter les invitations afin d'assurer un fonctionnement optimal du comité. Au niveau 3, les membres de l'EHD se réuniront officiellement en personne ou virtuellement de façon ponctuelle pour échanger des informations et s'assurer que les hauts responsables concernés soient tenus au courant de la situation.

Durant les événements de niveau 4, l'EHD peut être intégrée au sein du CDGGU du PFIU.

6.3 Échange d'informations au sein du GC

À l'échelle du GC, l'établissement de rapports pendant l'activation du PFRC et du PGEC GC sera traité comme suit :

- Les coprésidents de l'ECE veilleront à ce que des mises à jour communes et régulières soient fournies au comité de l'EHD tout au long des événements de niveau 3 ou plus;

- Comme décrit dans le PFIU, le COG de SP diffusera des mises à jour de la gouvernance du PFIU et des documents dressant l'état de la situation ainsi que les notes de breffage, selon les besoins, durant tout le processus combiné du PFRC et du PGEC GC pour les événements de niveau 4;

- Le Centre pour la cybersécurité, conformément aux procédures existantes, coordonnera la diffusion de messages à la communauté opérationnelle (sécurité des TI) et diffusera des produits d'information technique, y compris des rapports de situation et d'état d'avancement de l'intervention du PFRC et du PGEC GC aux intervenants concernés, selon les besoins, pendant toute la durée des cyberincidents touchant des cybersystèmes du GC et des cybersystèmes non gouvernementaux;

- Le SCT, conformément aux procédures existantes, coordonnera la transmission de messages au dirigeant principal de l'information (DPI), au dirigeant principal de la sécurité (DPS) et à l'agent désigné pour la cybersécurité (ADC) et diffusera des mises à jour concernant les systèmes touchés, au besoin, pendant toute la durée des cyberincidents touchant des cybersystèmes du GC et des cybersystèmes non gouvernementaux.

Un graphique du flux d'échange d'informations se trouve à l'annexe H. Notez que l'échange d'informations au niveau de l'ECE se poursuivra parallèlement à l'échange d'informations au niveau de l'EHD.

6.4 Communications externes

Les CSAM du SCT, les Communications de SP et les Communications du CST coordonneront l'élaboration de produits de communication destinés aux intervenants, aux clients et au public avec les équipes de communication des principaux intervenants et des intervenants secondaires énumérés à la section 3.2, en étroite collaboration avec les CS du BCP. Pour les cyberincidents de niveau 2 et 3 pris en charge par le PFRC et le PGEC GC, le département des Communication du SCT agiront comme responsables des communications du GC. Pour les cyberincidents de niveau 4, les Communications de SP coordonneront les communications du GC, comme le prévoit le PFIU. Pour faciliter la coordination au sein de la communauté des communications, le responsable des communications du GC peut organiser des réunions régulières avec les intervenants.

- Le responsable des communications du GC, CSAM du SCT, en étroite collaboration avec les Communications du CST, les Communications du BCP et les CS du BCP, agira en tant que responsable des communications pendant les cyberincidents de niveau 2 et 3 pour les éléments suivants :

- les demandes des médias;

- l'élaboration d'une stratégie de communication;

- la publication de documents de communication externe (nécessaire pendant le cycle de vie de la gestion des cyberincidents, en étroite collaboration avec les Communications du CST et les CS du BCP pour tous les événements qui nécessitent des communications externes ou des messages coordonnés).

- Les Communications de SP coordonneront la réponse en matière de communications pendant les cyberincidents de niveau 4, comme le prévoit le PFIU. Les MOFR des secteurs touchés, énumérés à l'annexe C, élaboreront leurs propres produits de communication destinés aux intervenants, aux clients et au public, au besoin, et pendant les incidents de niveau 2 et plus, en consultant le responsable des communications du GC désigné et les CS du BCP, au besoin.

- AMC, le cas échéant, assurera la coordination et communiquera avec les partenaires internationaux et les organisations multilatérales, d'État à État, pour les questions relatives aux cybercrimes et aux cyberincidents qui se produisent au CanadaNote de bas de page 6.

Annexe A : Glossaire des acronymes et des abréviation

- SMA

- Sous‑ministre adjoint

- CCC

- Centre canadien pour la cybersécurité, partie intégrante du Centre de la sécurité des télécommunications

- CCSSN

- Comité canadien chargé des systèmes de sécurité nationale

- DGIE

- Direction générale des infrastructures essentielles

- DPI

- Dirigeant principal de l'information

- Comm.

- Communications

- CST

- Centre de la sécurité des télécommunications

- PGEC

- Plan de gestion des événements de cybersécurité

- SCRS

- Service canadien du renseignement de sécurité

- DPS

- Dirigeant principal de la sécurité

- DG

- Directeur général

- CIDG

- Comité d'intervention des directeurs généraux

- MDN‑FAC

- Ministère de la Défense nationale/Forces armées canadiennes

- ADC

- Agent désigné pour la cybersécurité

- ECE

- Équipe de coordination des événements

- EHD

- Équipe de la haute direction

- CII

- Comité sur les interventions en cas d'incident

- PFIU

- Plan fédéral d'intervention d'urgence

- GC

- Gouvernement du Canada

- AMC

- Affaires mondiales Canada

- COG

- Centre des opérations du gouvernement

- GICO

- Gestion des incidents et coordination opérationnelle, partie intégrante du Centre canadien pour la cybersécurité

- TI

- Technologie de l'information

- STI

- Sécurité des technologies de l'information

- MOFR

- Ministères et organismes fédéraux responsables

- DGCN

- Direction générale de la cybersécurité nationale

- RSSN

- Réseaux, sécurité et services numériques, partie intégrante de Services partagés Canada

- SNS

- Systèmes nationaux de sécurité

- BCP

- Bureau du Conseil privé

- SP

- Sécurité publique Canada

- GRC

- Gendarmerie royale du Canada

- DI

- Demande d'intervention

- S et R

- Sécurité et renseignement

- CS

- Communications stratégiques

- SPC

- Services partagés Canada

- SCT

- Secrétariat du Conseil du Trésor du Canada

Annexe B : Rôles et responsabilités

La présente annexe décrit les rôles et les responsabilités des intervenants du PFRC. Les rôles et responsabilités varient en fonction du type de cyberincidents et de son niveau d'intervention. Un intervenant peut être appelé à jouer un rôle plus important, non décrit dans l'annexe, lors d'un cyberincident pris en charge par le PFRC, selon le secteur touché et le niveau d'intervention. Tous les intervenants ont la responsabilité de porter les cyberincidents à l'attention du Centre pour la cybersécurité pour une éventuelle activation du PFRC.

Il est possible qu'un cyberincident touche à la fois des systèmes du GC et des systèmes non gouvernementaux, entraînant l'activation simultanée du PGEC GC et du PFRC. Les rôles et responsabilités décrits dans la présente annexe s'ajoutent à ceux décrits dans l'annexe connexe du PGEC GC. Si le PGEC GC et le PFRC sont activés ensemble, les ministères et organismes assumeront les responsabilités décrites dans les deux plans.

1. Principaux intervenants

Voici une liste des principaux intervenants du processus de gestion des cyberincidents du PFRC qui seront mobilisés lors d'incidents qui répondent aux critères d'activation appropriés du PFRC. Le degré de participation de chaque intervenant variera en fonction des répercussions et de la gravité du cyberincident ainsi que du secteur touché.

Sécurité publique Canada

En vertu de la Loi sur la gestion des urgences, le ministre de la Sécurité publique est le principal ministre fédéral responsable de la coordination de l'intervention du GC en cas d'urgence. SP s'acquitte de ces responsabilités au nom du ministre. En ce qui concerne la gestion des cyberincidents touchant des cybersystèmes non gouvernementaux, la DGCN de SP et les Communications de SP jouent toutes les deux un rôle.

Dans le contexte du présent plan, les rôles de la DGCN de SP sont les suivants :

- remplir le rôle de coprésident et de secrétaire pour toutes les équipes de gouvernance du PFRC aux côtés du Centre pour la cybersécurité;

- agir à titre de coprésident tripartite et de secrétariat pour toutes les équipes de gouvernance du PFRC et du PGEC GC, aux côtés du Centre pour la cybersécurité et du SCT, pour les cyberincidents touchant des systèmes du GC et des systèmes non gouvernementaux désignés comme étant de niveau 2, 3 et 4. Selon la nature du cyberincident et les cybersystèmes les plus touchés, le SCT ou la DGCN de SP peuvent jouer un rôle plus important que l'autre;

- assurer la coordination stratégique et l'échange d'informations pour faciliter l'intervention du GC, et la sensibilisation ministérielle aux cyberincidents désignés comme étant de niveau 2, 3 et 4;

- établir, maintenir et mettre à l'essai le PFRC et les procédures connexes;

- rester en contact avec les équipes responsables de l'événement du PFRC avant et pendant les cyberincidents de niveau 4;

- veiller à ce que les Communications de SP reçoivent en temps utile les informations nécessaires à l'élaboration de produits de communication et s'assurer qu'une approche coordonnée et alignée est en place pour les communications publiques entre les intervenants;

- analyser des rapports après l'incident du Centre pour la cybersécurité et réaliser des exercices permettant de tirer des leçons retenues (lorsque cela est justifié) afin d'améliorer la politique de cybersécurité.

Dans le cadre de ce plan, les rôles des Communications de SP sont les suivants :

- agir en tant que partie désignée chargée de parler de l'action du GC pour les cyberincidents touchant les cybersystèmes non gouvernementaux (excluant les avis et les conseils techniques, dont le CST est responsable) ;

- préparer des documents de communication externe relatifs à toutes les phases de la gestion des cyberincidents, en collaboration avec les Communications du CST et les CS du BCP, et en consultation avec les équipes de communication des intervenants concernés du PFRC;

- déterminer s'il est nécessaire de faire des déclarations publiques (proactives et réactives), et le cas échéant, choisir le moment;

- examiner tous les plans de communication (communication interne ou destinée aux clients et intervenants ou au grand public), en collaboration avec les organisations concernées et les CS du BCP;

- coordonner les communications pour les événements de niveau 4 affectant les cybersystèmes du GC et les cybersystèmes non gouvernementaux, comme indiqué dans le PFRC.

Centre de la sécurité des télécommunications – Le Centre pour la cybersécurité

Le Centre pour la cybersécurité, qui est hébergé au CST, est l'autorité canadienne en matière de cybersécurité et d'assurance de l'information. Il est chargé de prévenir et d'atténuer les cyberincidents, de s'y préparer, d'intervenir et d'assurer le rétablissement pour les entités désignées comme étant des systèmes d'importance pour le gouvernement du Canada. Le Centre constitue aussi le principal organisme du GC chargé de la participation des victimes pour administrer les notifications, les avis et les conseils aux victimes. Le Centre pour la cybersécurité et les Communications du CST jouent chacun un rôle dans la réponse aux événements ou cyberincidents touchant des cybersystèmes non gouvernementaux.

Dans le cadre du présent plan, les rôles du Centre pour la cybersécurité sont les suivants :

- remplir le rôle de coprésident et de secrétaire pour toutes les équipes de gouvernance du PFRC aux côtés de la DGCN de SP (y compris les décisions de passage à un niveau supérieur ou inférieur);

- agir à titre de coprésident tripartite et de secrétariat pour toutes les équipes de gouvernance du PFRC et du PGEC GC, aux côtés de la DGCN de SP et du SCT, pour les cyberincidents touchant des systèmes du GC et des systèmes non gouvernementaux désignés comme étant de niveau 2, 3 et 4;

- servir de contact central pour les opérations de cybersécurité au sein du GC, qu'il s'agisse de la diffusion des produits d'information technique ou de la collecte des rapports que les organisations du GC envoient au sujet des événements, et que les organisations extérieures au GC envoient au sujet des cyberincidents désignés comme étant de niveau 2, 3 et 4;

- assurer la coordination opérationnelle des réponses du GC aux cyberincidents, notamment :

- collaborer avec les entités concernées pour surveiller les sources d'information technique sur les événements liés aux cybermenaces ou aux vulnérabilités ou les indicateurs de cyberincidents potentiels ou confirmés;

- recueillir et faire le suivi des rapports des organisations touchées sur les cyberincidents et les réponses qui y sont apportées;

- assurer la coordination des efforts en matière de prévention, d'atténuation et de reprise des activités, y compris la fourniture de mises à jour opportunes de la connaissance de la situation aux autres intervenants du PFRC, selon les besoins.

- produire des rapports après l'incident (selon les analyses et les rapports sur les leçons retenues produits par les ministères), et les soumettre à la DGCN de SP et à d'autres organisations concernées, au besoin (par exemple, le BCP);

Le Centre pour la cybersécurité du CST peut offrir des conseils, des orientations et des services pour aider les entités relevant du PFRC à répondre aux cyberincidents.

Dans le contexte du présent plan, les rôles des Communications du CST sont les suivants :

- diriger les communications liées aux aspects techniques d'un cyberincident;

- coordonner les efforts avec les Communications de SP pour produire et finaliser tous les efforts fédéraux liés aux communications publiques pendant un cyberincident.

Gendarmerie royale du Canada

La GRC dirigera l'évaluation et la coordination des enquêtes sur les cyberincidents impliquant la compromission d'un cybersystème. La GRC ou les autorités policières locales sont responsables des enquêtes criminelles.

Dans le contexte du présent plan, les rôles de la GRC sont les suivants :

- diriger les enquêtes criminelles dans le cas de cyberincidents lorsqu'un cyberincident touche le mandat de la Police fédérale (y compris les enquêtes criminelles impliquant un acte terroriste);

- participer aux équipes de gouvernance du PFRC à titre de guide et de conseiller, lorsque cela est nécessaire pour un cyberincident ou une menace en particulier;

- participer à l'activité sur les leçons retenues après l'incident;

- assurer la liaison avec les partenaires nationaux et internationaux chargés de l'application de la loi afin de coordonner et d'aider les enquêtes sur la cybercriminalité et la fraude ayant des liens avec le Canada;

- déterminer avec le SCRS quel est l'organisme d'enquête principal lorsqu'un cyberincident est parrainé par un État.

Service canadien du renseignement de sécurité

Le SCRS est le principal organisme d'enquête pour tous les cyberincidents portant sur des activités réelles ou présumées de cybermenaces contre la sécurité nationale du Canada.

Dans le contexte du présent plan, les rôles du SCRS sont les suivants :

- diriger les enquêtes dans le cas de cyberincidents qui posent une menace pour la sécurité du Canada, d'après la définition qu'en donne la Loi sur le SCRS (y compris l'espionnage, le sabotage, les activités d'influence étrangère et le terrorisme);

- fournir des conseils au gouvernement du Canada sur ces menaces par le biais de produits de renseignement et de séances d'information;

- participer aux équipes de gouvernance du PFRC à titre de guide et de conseiller, afin d'éclairer la décision quant à savoir si sa participation ou une enquête du SCRS est justifiée par un cyberincident particulier;

- participer à l'activité sur les leçons retenues après l'incident.

Bureau du Conseil privé

En sa qualité de principal conseillers impartiaux au premier ministre et au Cabinet, le BCP, dans son rôle d'organisme central, participe à la formulation et à la mise en œuvre du programme politique du GC et à la coordination des solutions opportunes aux problèmes d'importance nationale, internationale ou intergouvernementale auxquels le GC est confronté. Le BCP peut jouer un rôle plus important dans la coordination des interventions du GC et des Communications, selon le type d'incident, son niveau d'intervention et les ressources disponibles.

Dans le contexte du présent plan, les rôles du BPC sont les suivants :

- appuyer le processus décisionnel du GC en veillant à ce que les hauts fonctionnaires soient rapidement informés des cyberincidents qui touchent des cybersystèmes autres que ceux du GC;

- participer aux équipes de gouvernance du PFRC à titre de conseiller et guide. Il convient de noter que, selon la nature de l'incident, la S et R peut jouer un rôle plus actif à tous les niveaux des structures de gouvernance;

- collaborer avec d'autres intervenants du BCP, comme les Affaires intergouvernementales du BCP et le personnel du ministre de la Protection civile. Pour certains incidents, il peut être approprié d'avoir une représentation supplémentaire du BCP dans la structure de gouvernance.

Dans le contexte du présentant plan, les rôles du département des communications du BCP sont les suivants :

- fournir des conseils en matière de communication au Cabinet et aux hauts fonctionnaires du BCP, et collaborer avec les Communications de SP et les Communications du CST sur les communications à l'échelle du gouvernement, y compris la gestion de crise, pendant un cyberincident.

Ministère de la Défense nationale / Forces armées canadiennes

Le ministère de la Défense nationale / Forces armées canadiennes (MDN‑FAC) est le principal ministère chargé de la lutte contre les cybermenaces réelles ou présumées contre les systèmes et les réseaux du MDN‑FAC.

Dans le contexte du présent plan, les rôles du MDN‑FAC sont les suivants :

- diriger l'enquête sur toute activité de cybersécurité dirigée contre les systèmes et les réseaux du MDN‑FAC, y compris les technologies de l'information, les technologies opérationnelles et les technologies des plateformes;

- soutenir les enquêtes sur toute activité de cybersécurité dirigée contre la chaîne d'approvisionnement militaire;

- fournir un soutien et une assistance supplémentaires à d'autres ministères, y compris des conseils sur la politique étrangère défensive et la coordination avec les alliés internationaux, s'il reçoit une demande d'assistance fédérale (DAF);

- participer aux équipes de gouvernance du PFRC à titre de guide et conseiller;

- participer à l'activité sur les leçons retenues après l'incident.

Affaires mondiales Canada

AMC joue un rôle essentiel dans l'exercice du leadership du Canada dans la protection et le renforcement de l'ordre international fondé sur des règles et dans la défense des intérêts et des valeurs du Canada liés aux droits de la personne, aux libertés et à l'inclusion, à la démocratie, aux programmes de paix et de stabilisation et à la coopération en matière de sécurité.

- En étroite collaboration avec les partenaires bilatéraux, multilatéraux et intergouvernementaux du Canada, AMC oriente les politiques et les programmes du Canada aux problèmes urgents et aux questions émergentes en matière de sécurité mondiale comme l'ingérence étrangère, la cybersécurité et la criminalité internationale.

Dans le contexte du présent plan, les rôles d'AMC sont les suivants :

- assurer la coordination et communiquer avec les États, les partenaires internationaux et les organisations multilatérales sur les questions relatives aux cybercrimes et aux cyberincidents qui se produisent au Canada;

- fournir des conseils en matière de politique étrangère au GC et assurer la coordination internationale dans le contexte des cybercrimes ou des cyberincidents qui ont des ramifications internationales;

- diriger les efforts de coordination du GC dans l'élaboration de déclarations publiques d'attribution de cyberactivités malveillantes à des acteurs étatiques étrangers ou à leurs mandataires;

- élaborer et utiliser des politiques et des capacités nationales de dissuasion et de réaction pour protéger le Canada et ses intérêts.

2. Intervenants secondaires

Services partagés Canada

SPC est responsable de l'infrastructure du réseau du GC, de la prestation des programmes et des services aux Canadiens, et de la gestion du périmètre du réseau, y compris les passerelles et l'infrastructure secrète.

En cas de cyberincident, SPC peut fournir une expertise et coordonner ses activités avec ses partenaires pour déterminer si une infrastructure qu'il gère doit être fermée ou isolée du réseau. Il répondra aux recommandations du Centre pour la cybersécurité et aux directives du SCT.

De plus, SPC développe, fournit et exploite des capacités et des outils pour la défense préventive de l'infrastructure de réseau pour les partenaires.

Dans le contexte du présent plan, les rôles du SPC sont les suivants :

- évaluer l'incidence des cybermenaces, des vulnérabilités et des cyberincidents sur les programmes et les services à l'échelle du gouvernement, afin d'appuyer la production de rapports à l'échelle du gouvernement qui seront soumis au Centre pour la cybersécurité et au SCT en cas de cyberincident pris en charge par le PFRC et le PGEC GC;

- fournir des rapports et d'autres produits d'information aux principaux intervenants;

- répondre aux recommandations du Centre pour la cybersécurité et du SCT, et veiller à ce que les mises à jour et les mesures d'atténuation soient appliquées en temps opportun;

- mettre en œuvre des efforts en matière de prévention, d'atténuation et de rétablissement, y compris les mises à jour de la connaissance de la situation aux intervenants;

- participer à l'identification des cyberincidents et à leur atténuation, à l'évaluation des risques, à la reprise des activités et aux analyses après incident en partenariat avec les intervenants;

- produire des rapports après l'incident, y compris la chronologie des événements et l'analyse des causes profondes, et les soumettre au Centre pour la cybersécurité, au SCT et à d'autres organisations pertinentes, au besoin (ex. le BCP);

- étendre ou compléter le rôle du Centre pour la cybersécurité dans les interventions en cas de cyberincidents touchant des cybersystèmes non gouvernementaux, selon les besoins, en mobilisant les experts en la matière de SPC en matière d'opérations de l'infrastructure de TI.

Secrétariat du Conseil du Trésor du Canada

Le SCT assure la surveillance et l'orientation stratégiques dans le processus de gestion des cyberincidents du GC, en veillant à ce que les événements qui touchent les cybersystèmes du GC dans le contexte du PGEC GC soient coordonnés efficacement pour appuyer la prise de décisions et réduire au minimum les répercussions et les pertes potentielles pour le GC.

Dans le contexte du présent plan, les rôles du SCT sont les suivants :

- agir en tant que coprésident tripartite pour toutes les équipes de gouvernance du PFRC et du PGEC GC, selon les besoins. Selon la nature du cyberincident et les systèmes informatiques les plus touchés, le SCT ou la DGCN de SP peuvent jouer un rôle plus important que l'autre;

- définir les exigences en matière de cybersécurité afin de s'assurer que l'information et les données, les applications, les systèmes et les réseaux du GC et du ministère sont sécurisés, fiables et dignes de confiance, conformément à l'article 4.4.1.8 de la Politique sur les services et le numérique (PSN);

- recevoir et examiner les rapports d'atteintes substantielles à la vie privée et conseiller les institutions au sujet de la gestion d'atteintes à la privée touchant plusieurs institutions et nécessitant une intervention coordonnée, conformément à la Politique sur la protection de la vie privée.

- participer à l'activité sur les leçons retenues après l'incident.

Centre des opérations du gouvernement

Le COG de SP, au nom du GC, dirige et appuie la coordination des interventions en réponse à tout type d'événement qui menace les intérêts nationaux. En tout temps, le COG assure la surveillance, produit des rapports, offre une connaissance de la situation à l'échelle nationale, élabore des évaluations intégrées du risque et des produits d'avertissement, effectue la planification à l'échelle nationale et coordonne une gestion pangouvernementale des interventions. Pendant les périodes nécessitant des interventions accrues, le COG de SP peut compter sur l'appui du personnel d'autres ministères et organismes du gouvernement et des organisations non gouvernementales qui travaillent sur place ou à distance.

Dans le contexte du présent plan, les rôles du COG de SP sont les suivants :

- assurer le suivi des cyberincidents de niveau 2 et 3 en vue d'un signalement potentiel, notamment :

- préparer, à l'intention des centres des opérations de l'ensemble du gouvernement, des produits d'avertissement et des documents dressant l'état de la situation;

- établir des plans et procéder à des évaluations des risques;

- informer les organes de gouvernance du PFIU;

- coordonner l'intervention globale du GC au cours des événements de niveau 4, conformément au PFIU.

Ministères et organismes fédéraux responsables des secteurs des infrastructures essentielles

Les MOFR sont des ministères et organismes du GC qui dirigent chaque secteur des infrastructures essentielles. Il incombe aux MOFR de faire progresser la collaboration entre les gouvernements fédéral, provinciaux et territoriaux, les associations nationales et les propriétaires et exploitants d'infrastructures essentielles. Chaque ministère responsable est chargé de faciliter le développement de réseaux sectoriels pour répondre aux besoins de ses intervenants, ce qui comprend l'identification des questions d'intérêt national, régional ou sectoriel. Le ministère responsable doit aussi élaborer des outils et des pratiques exemplaires pour renforcer la résilience des infrastructures essentielles couvrant tous les aspects de la prévention et de l'atténuation, de la préparation, de l'intervention et du rétablissement. Dans le cas de l'activation du PFRC, les MOFR joueraient probablement un rôle plus important en tant que principal point de contact pour le secteur touché, et seraient invités à participer aux organes de gouvernance du PFRC.

Dans le cas où un ministère ou un organisme ne faisant pas partie des MOFR est informé par une entité qui n'est pas une infrastructure essentielle qu'un cyberincident a eu lieu, ce ministère ou organisme ne faisant pas partie des MOFR sera chargé de signaler l'incident et d'assurer la liaison avec l'entité touchée durant tout le cycle de gestion de l'incident.

| Secteur | Ministères et organismes fédéraux responsables |

|---|---|

| Énergie et services publics | Ressources naturelles Canada |

| Technologies de l'information et des communications | Innovation, Sciences et Développement économique Canada |

| Finances | Ministère des Finances Canada |

| Santé | Agence de la santé publique du Canada |

| Nourriture | Agriculture et Agroalimentaire Canada |

| Eau | Environnement et Changement climatique Canada |

| Transports | Transports Canada |

| Sécurité | Sécurité publique Canada |

| Gouvernement | Sécurité publique Canada |

| Fabrication | Innovation, Sciences et Développement économique Canada, ministère de la Défense nationale |

Autres intervenants du GC

D'autres ministères et organismes du GC jouent un rôle clé dans la gestion des cyberincidents. Les rôles et responsabilités détaillés des ministères en matière de gestion des cyberincidents se trouvent dans la gouvernance, les plans et les procédures des ministères.

Dans le contexte du présent plan, les rôles des autres ministères et organismes du GC sont les suivants :

- signaler les cyberincidents au Centre pour la cybersécurité pour une éventuelle activation du PFRC;

- consulter les produits d'information technique du Centre pour la cybersécurité;